フィッシングメールを開い際の被害とは?最新の対策と見分け方を解説

セキュリティ対策ガイド

セキュリティ対策ガイド要点:2026年現在のフィッシングメールは、開くだけで直ちにウイルス感染するケースは稀ですが、開封確認によって送信者に「有効なアドレス」だとバレ、より巧妙な攻撃のターゲットにされるリスクがあります。

セキュリティ対策ガイド

セキュリティ対策ガイド要点:2026年現在のフィッシングメールは、開くだけで直ちにウイルス感染するケースは稀ですが、開封確認によって送信者に「有効なアドレス」だとバレ、より巧妙な攻撃のターゲットにされるリスクがあります。

身に覚えのない送信元から届いたフィッシングメールを、うっかり開いてしまった経験はありませんか。

多くの初心者が抱く「開くだけで感染するのか」という不安に対し、結論から言えば、現代のメールソフトは安全性が強化されております。

プレビューや閲覧のみで即座に致命的な被害が出ることは少なくなりました。

しかし、安心は禁物です。

HTML形式のメールに含まれるスクリプトや、目に見えないほど小さな画像(Webビーコン)を介して、あなたのメールアドレスが「実際に使われている」という情報が攻撃者に伝わってしまう可能性があります。

この記事では、

そして2026年最新のセキュリティ対策について詳しく解説します。

要点:開封によって「生存確認」が行われると、大量の迷惑メールが届くようになるだけでなく、あなたの端末環境やIPアドレスといった情報が特定される危険性があります。

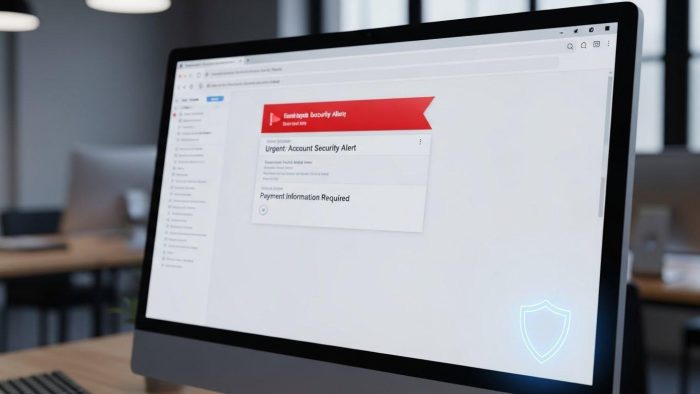

フィッシングメールを開くと、攻撃者が仕込んだプログラムが動作します。

以下の情報が盗み見られる恐れがあります。

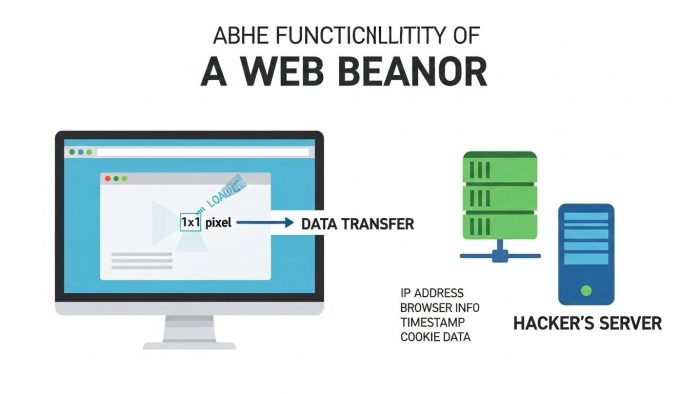

HTMLメールの中に埋め込まれた、1ピクセル程度の極小画像を「Webビーコン」と呼びます。

この画像が読み込まれることで、攻撃者のサーバーには「いつ、どこで、どの端末でメールが開かれたか」というログが送信されます。

これにより、あなたのメールアドレスは「カモリスト」に登録されます。

今後さらに巧妙な詐欺の標的となります。

以前はメールを開くだけで感染する脆弱性を突いた攻撃もありましたが、現在はOSのアップデートやメールソフトのフィルタリング機能により、そのリスクは低減しています。

ただし、添付ファイルをダブルクリックしたり、本文中のurlへアクセスしたりした段階で、ウイルスやランサムウェアの実行を許してしまうため、事後の対応が重要です。

注釈:ランサムウェア

感染したパソコンのファイルを勝手に暗号化し、復元と引き換えに身代金を要求する悪質なウイルスのことです。

要点:公式を装った偽メールには、不自然な日本語や差出人のドメインに違和感があることが多く、これらを冷静に見分けることが被害を防ぐ最大のセキュリティ対策です。

攻撃者は、

などの有名ブランドを装ってきます。

2026年の最新トレンドではAIが文章を作成しているため、一見すると本物と区別がつかないほど精巧です。

最新のセキュリティソフトは、メールの受信段階で危険なスクリプトをブロックする機能を備えています。

などの製品は、ブラウザと連携して偽サイトへのアクセスを未然に防いでくれます。

要点:万が一urlをクリックしたり情報を入力したりした場合は、即座にネットワークを切断します。

を迅速に行う必要があります。

「つい、うっかり」は誰にでも起こります。

被害を最小限に抑えるための行動ガイドを紹介します。

もしurlをクリックしてしまったら、まずはパソコンのネットワーク接続をオフ(Wi-Fiを切断、または有線lanを抜く)にしてください。

これにより、外部への情報流出を物理的に防ぎます。

流出した可能性がある情報は、名簿業者間で売買される恐れがあります。

2024年以降、自治体や警察庁の相談窓口では、こうした被害に関する無料相談を受け付けています。

もし実害が出た場合は、迷わず警察のサイバー犯罪窓口へ連絡してください。

要点:2026年はAIによる完全なパーソナライズ攻撃が主流となっております。

人間が「正しい」と信じ込む状況をAIが作り出すため、多層防御の仕組みが不可欠です。

攻撃側も技術をアップデートしております。

従来の「怪しい日本語」という特徴は消えつつあります。

最近のフィッシングメールは、あなたの過去の利用履歴やsnsの公開情報を基に、aiが「あなただけに向けた」自然な文面を生成します。

これを防ぐには、個人の注意だけではありません。

microsoft 365などのクラウドサービスが提供する、ai搭載のスパムフィルタリングを有効活用することが重要です。

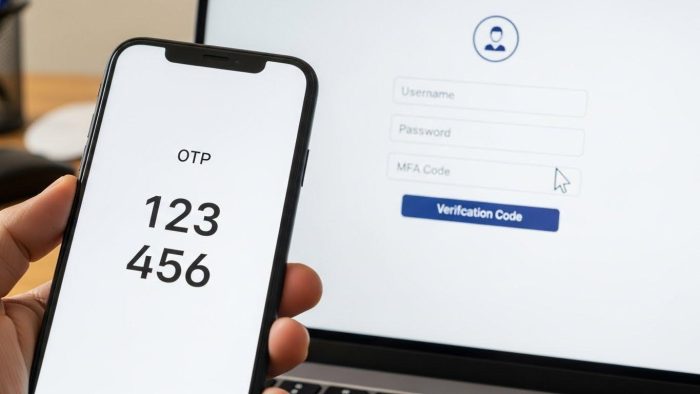

もしパスワードが盗まれても、スマートフォンのアプリやsmsに届く認証コードがあれば、犯人はログインできません。

2025年から2026年にかけて、多くの企業が多要素認証を必須化していますが、未設定の方は今すぐ設定を見直すべきです。

要点:技術的な遮断だけでは防ぎきれない巧妙な攻撃に対し、

が、被害の最小化に直結します。

2026年のビジネス環境において、フィッシングメールを100%防ぐことは困難です。

そのため、万が一従業員が誤ってリンクをクリックしてしまった際の被害を低減させる仕組み作りが重要です。

全社で共有すべきセキュリティポリシーを策定し、情報管理の手順を明確にしておきましょう。

もしウイルス感染の疑いがある場合、速やかにネットワークから端末を隔離します。

情報システム部門へ報告するルールを徹底します。

情報セキュリティは単なるITコストではなく、ブランドの信用を守るための投資です。

要点:攻撃者は心理的な隙を突くために、緊急性や重要性を強調する文言を多用しますが、その「不自然さ」を検知するためのチェックポイントを整理します。

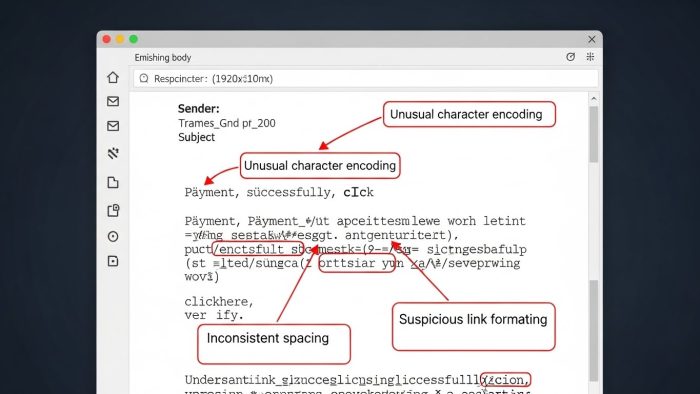

近年はAIの活用で改善されていますが、それでも簡体字や繁体字、日本語特有ではない句読点の使い方が残っている場合があります。

PDFファイルに見せかけて、実際には実行ファイル(exe)であったり、ショートカット(lnk)であったりする手口が急増しています。

invoice.pdf.exeのように、末尾を隠すことで騙そうとする手法です。windowsの設定で拡張子を常に表示するようにしておきましょう。要点:攻撃者は心理的な隙を突くために、緊急性や重要性を強調する文言を多用しますが、その「不自然さ」を検知するためのチェックポイントを整理します。

近年はAIの活用で改善されていますが、それでも簡体字や繁体字、日本語特有ではない句読点の使い方が残っている場合があります。

PDFファイルに見せかけて、実際には実行ファイル(exe)であったり、ショートカット(lnk)であったりする手口が急増しています。

invoice.pdf.exeのように、末尾を隠すことで騙そうとする手法です。windowsの設定で拡張子を常に表示するようにしておきましょう。

要点:大企業を直接狙うのが困難な場合、攻撃者はセキュリティの甘い「踏み台」となる取引先や子会社を最初に攻撃します。

財務担当者や役員を装い、振込先を変更させる詐欺は、被害状況が深刻になりやすい問題です。

要点:技術的な対策に加え、

これらが、組織全体の防御力を高めます。

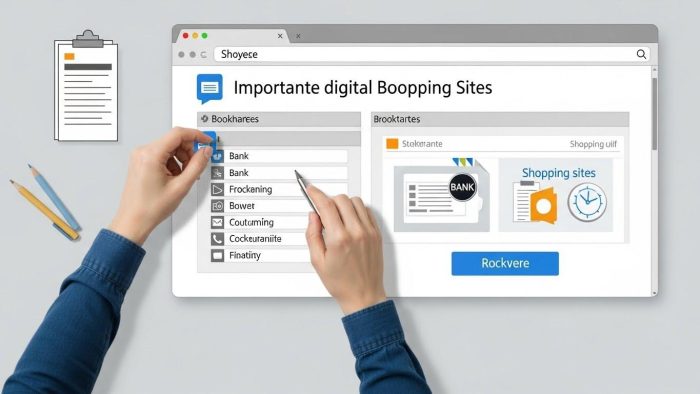

メール内のボタンを信じるのではなく、常にブラウザの「お気に入り(ブックマーク)」や公式アプリのマイページから情報を確認する習慣を身につけましょう。

これにより、偽サイトへの遷移ルートを完全に絶つことができます。

中小企業から大手企業まで、従業員のitリテラシー向上は急務です。

模擬のフィッシングメールを全社員に送信し、誰がクリックしてしまったかを分析する訓練を行うことで、実際のインシデント発生時のリスクを大幅に軽減できます。

要点:受信者が抱きやすい「開いただけでバレるのか」「無視しても大丈夫か」といった疑問に対し、プロの視点から具体的な根拠を持って回答します。

A. はい、基本的には無視して削除するのが最善の法です。

返信したり、「配信停止」のリンクをクリックしたりすると、攻撃者に「反応があるアクティブなアドレス」だとバレてしまうため、絶対に反応しないでください。

A. いいえ、必ずしも安全とは限りません。

新しく作られたばかりの偽サイトや、特定の相手を狙う標的型攻撃の場合、ウイルス定義データベースに登録される前であればすり抜けてくることがあります。

自身の目での確認(目視)を併用しましょう。

要点:開いてしまった際の焦りは禁物です。

正しい知識を持ち、冷静に2026年最新のセキュリティ製品や多要素認証を活用すれば、被害を未然に、あるいは最小限に抑えることができます。

本記事では、

そして最新の詐欺トレンドまでを解説しました。

攻撃の手口はますます巧妙化していますが、送信元のドメイン確認やブックマーク利用といった基本的な対策を徹底すれば、決して恐れることはありません。

もし身近な方が不審なメールに悩んでいたら、ぜひこの記事の内容を教えてあげてください。

正しい情報共有が、私たちのデジタル社会の安全を守る第一歩となります。

今回紹介したステップを一つずつ実践し、安心できるインターネット環境を整えていきましょう。