セキュリティ診断ベンダーの選び方と2026年最新サービス解説

セキュリティ対策ガイド企業の命運を握るセキュリティベンダー選び。2026年の基準は「実績」と「AI対応力」です。

セキュリティ対策ガイド企業の命運を握るセキュリティベンダー選び。2026年の基準は「実績」と「AI対応力」です。

2026.01.01

要点:2026年のセキュリティ診断ベンダー選定では、従来の脆弱性診断に加え、

- AIを活用したリアルタイム検知

- 攻撃者の視点で侵入を試みるペネトレーションテストの実績

を重視することが重要です。

企業のDX化が加速しています。

情報の資産価値が高まる中、サイバー攻撃の脅威はかつてないほど高度化しています。

情報システム部門の担当者にとって、自社のネットワークやWebアプリケーションに潜む弱点を特定し、適切な対策を講じることは喫緊の課題です。

しかし、セキュリティ診断サービスを提供するベンダーは数多く存在します。

も様々です。

- どのベンダーが自社に合っているのか

- コストパフォーマンスは妥当なのか

初心者の方でも迷わずに最適なパートナーを見つけられるよう、2026年の最新トレンドに基づいた選定基準とおすすめのサービスを徹底解説します。

スポンサーリンク

スポンサーリンク

2026年のベンダー選定は、実績だけでなく最新の脅威への対応力が鍵となります。

セキュリティ診断が必要な理由とサービス概要

要点:セキュリティ診断は、Webサイトやシステムに存在する脆弱性を早期に発見し、サイバー攻撃による被害を未然に防ぐための健康診断のような役割を果たします。

企業のIT環境は、オンプレミスからクラウド、さらにはモバイルアプリの活用へと拡大し続けています。

これに伴い、攻撃者が侵入を試みる経路も多様化しております。

自社だけの管理では限界があります。

外部の専門家であるベンダーに依頼することで、客観的な視点からリスクを評価できるのが大きなメリットです。

守るべき資産の種類によって、最適な診断手法とベンダーの選定基準は異なります。

守るべき資産の種類によって、最適な診断手法とベンダーの選定基準は異なります。

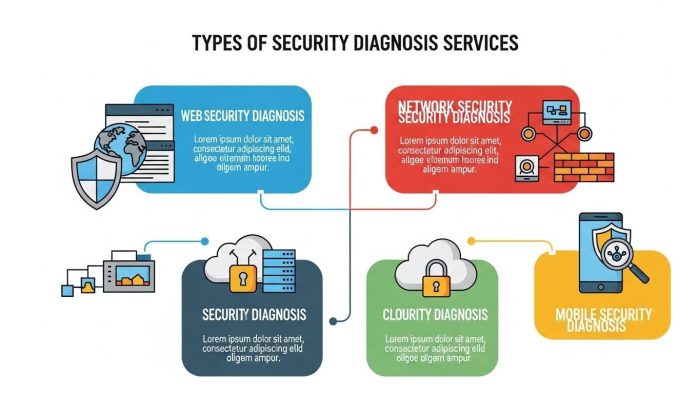

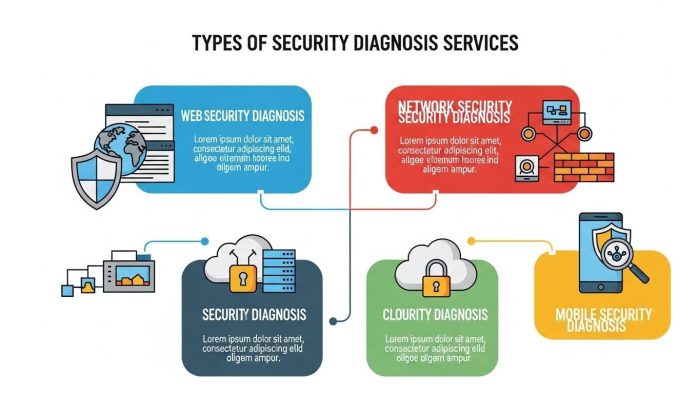

診断サービスごとの詳細な役割と調査範囲

要点:Web、ネットワーク、クラウド、モバイルアプリの各診断は、それぞれ異なる層(レイヤー)の脆弱性を狙い、攻撃者の侵入経路を多角的に塞ぐ役割を持ちます。

セキュリティ診断は、その対象(スコープ)によって調査すべきポイントが大きく異なります。

ベンダーへ依頼する前に、自社がどの領域に不安を抱えているのかを整理することが重要です。

- 脆弱性診断(Vulnerability Assessment):ツールや手動でシステム上の弱点を網羅的に調査します。

- ペネトレーションテスト(Penetration Testing):特定のターゲットに対し、実際に侵入できるかホワイトハッカーが試行します。

- セキュリティ監査:組織の運用体制やルールが、IPAのガイドラインや国際基準(ISO等)に適合しているかを確認します。

Webアプリケーション脆弱性診断

インターネット上に公開されているWebサイトや、ECサイト、業務用のWebシステムなどを対象とする診断です。

- 主な調査項目:SQLインジェクション、クロスサイトスクリプティング(XSS)、セッション管理の不備、認証の脆弱性。

- 手法の選択:自動ツールによる網羅的なスキャンと、熟練のエンジニアによる手動検査の組み合わせが一般的です。

- 重要性:個人情報やクレジットカード情報を扱うページがある場合、ここでの脆弱性は直接的な金銭的・社会的損失に直結します。

プラットフォーム・ネットワーク脆弱性診断

サーバーのOSやミドルウェア、ネットワーク機器(ルーターやファイアウォール等)の設定不備や既知の脆弱性を調査します。

- 主な調査項目:不要なサービスの開放、古いソフトウェアバージョンの使用、設定ミス、弱いパスワードの有無。

- 手法の選択:ネットワーク経由で外部(インターネット)から行う「外側診断」と、社内LAN内から行う「内側診断」があります。

クラウド構成診断(CSPM)

AWS、Azure、GCPなどのクラウド環境における設定ミスやセキュリティ上の不備を特定します。

- 主な調査項目:公開設定になっているストレージ(S3等)、過剰な権限を持つアカウント、不適切なセキュリティグループ(通信制限)の設定。

- 2026年の動向:クラウドの複雑化に伴い、人間による確認では限界があるため、APIを通じてリアルタイムで設定を監査する手法が主流です。

スマートフォンアプリケーション診断

iOSやAndroid向けのアプリ本体と、バックエンドで通信するサーバー側の両方を診断します。

- 主な調査項目:端末内に保存されるデータの暗号化不足、逆コンパイルによるソースコードの解析、不適切な通信。

- 手法の選択:実機を用いた動的な操作確認と、バイナリファイルやソースコードの解析を組み合わせて行います。

注釈:脆弱性(ぜいじゃくせい) OSやソフトウェアにおけるプログラムの不備や、設定のミスによって生じるセキュリティ上の弱点のことです。

「穴を見つける」診断と、「目的を達成できるか試す」テストは、目的が明確に異なります。

「穴を見つける」診断と、「目的を達成できるか試す」テストは、目的が明確に異なります。

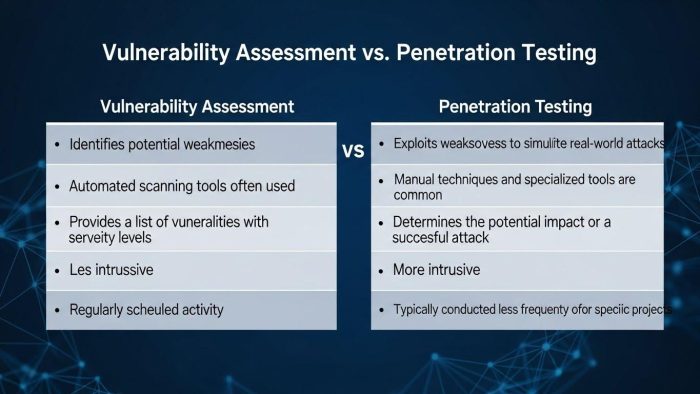

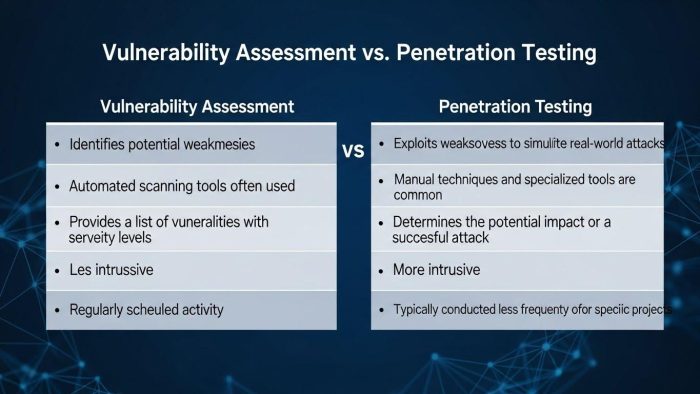

脆弱性診断とペネトレーションテストの決定的違い

要点:脆弱性診断はシステム全体の「欠陥をリストアップ」することが目的です。

ペネトレーションテストは特定の「ゴール(侵入やデータ奪取)」が可能かを実証する手法です。

よく混同されがちなこの2つですが、自社のセキュリティレベル(成熟度)に応じて使い分ける必要があります。

脆弱性診断(健康診断型)

- 目的:すべての既知の弱点を洗い出し、全体の底上げを図る。

- 対象:システム全体を網羅的に。

- 結果の形式:脆弱性の一覧と、それぞれの重要度(High/Medium/Low)の報告。

ペネトレーションテスト(実戦型)

- 目的:複数の脆弱性を組み合わせて、実際に攻撃が成功するかを確認する。

- 対象:特定の機密情報や基幹システムへのアクセス。

- 結果の形式:攻撃が成功したかどうかの経緯と、侵入経路(シナリオ)の報告。

注釈:ペネトレーションテスト(ぺねとれーしょんてすと) ホワイトハッカーが攻撃者の手法を模して、実際にシステムへ侵入を試みる試験のことです。「疑似攻撃」とも呼ばれます。

診断後の報告書は、経営層への説明や対策費用の予算取りにも有効に活用できます。

診断後の報告書は、経営層への説明や対策費用の予算取りにも有効に活用できます。

診断後のアフターフォローと改善プロセス

要点:診断ベンダーの価値は、結果を出すことだけでなく、発見された脆弱性を「どのように修正し、再発を防ぐか」のアドバイス能力にあります。

診断結果の報告書を受け取った後、どの項目から手を付けるべきか迷うことが少なくありません。

- 優先順位の決定:ビジネスインパクトが大きいもの(例:顧客データの流出に繋がるもの)から順に修正するロードマップをベンダーと共有します。

- 修正後の再診断:修正が正しく行われたか、新たな不備が生じていないかを確認するための再診断(再検査)は必須です。

- 定期的・継続的な運用:一度の診断で安心せず、システム変更時や、2026年に登場する新しい脆弱性(CVE情報)に対応するため、定期的なチェック体制を構築しましょう。

報告会を通じたリスクの深い理解

診断ベンダーによる報告会では、単に「どこに穴があったか」を聞くだけでなく、ビジネスへの影響度を徹底的にヒアリングします。

- 技術的な詳細解説:報告書に記載されたCVE(共通脆弱性識別子)などの専門用語を、自社のエンジニアが正しく理解し、再現手順を把握できるよう技術支援を受けます。

- ビジネスリスクの評価:その脆弱性が悪用された場合、どのデータが、どの程度の範囲で漏洩する可能性があるのか、最悪のシナリオをベンダーと共に想定します。

優先順位に基づいた修正ロードマップの策定

すべての脆弱性を即座に修正するのが理想ですが、開発リソースや予算には限りがあります。

- トリアージの実施:ベンダーが提示する「危険度(High/Medium/Low)」に、自社の「資産の重要度」を掛け合わせ、今すぐ対応すべき項目を絞り込みます。

- 暫定対策の適用:根本的なコード修正に時間がかかる場合、WAF(Webアプリケーションファイアウォール)のルール変更やIPアドレス制限など、即効性のある回避策(ワークアラウンド)を先に実施します。

修正後の再診断による「完了」の証明

修正作業が終わった後は、必ずベンダーによる再診断(リテスト)を実施し、脆弱性が確実に塞がっていることを確認します。

- 修正漏れの防止:一箇所の修正が他の機能に影響を与え、新たな脆弱性を生んでいないか(デグレード)をプロの目で再確認します。

- 改善証明の発行:2026年は、取引先や監査機関から「脆弱性が修正済みであることの証明」を求められる機会が増えています。再診断の結果を含む最終報告書は、企業の信頼性を担保する重要な証跡となります。

再発防止に向けた開発工程の改善

同じ脆弱性が次回のアップデートで再び作り込まれないよう、根本的なプロセスの改善(シフトレフト)を図ります。

- セキュアコーディング規約の更新:診断で見つかったミスを教訓に、自社の開発ルールをブラッシュアップし、エンジニア向けの教育を実施します。

- 診断ツールの内製化支援:ベンダーからアドバイスを受け、日々の開発工程に組み込める自動診断ツールを選定。次の本番診断までに、軽微なバグは自社で排除できる体制を構築します。

注釈:トリアージ(とりあーじ) 限られたリソースの中で最大の効果を得るために、緊急度や重要度に応じて対応の優先順位を決定することです。

診断結果を真摯に受け止め、着実な修正と再発防止を行うことが、最強のセキュリティへの近道です。

診断結果を真摯に受け止め、着実な修正と再発防止を行うことが、最強のセキュリティへの近道です。

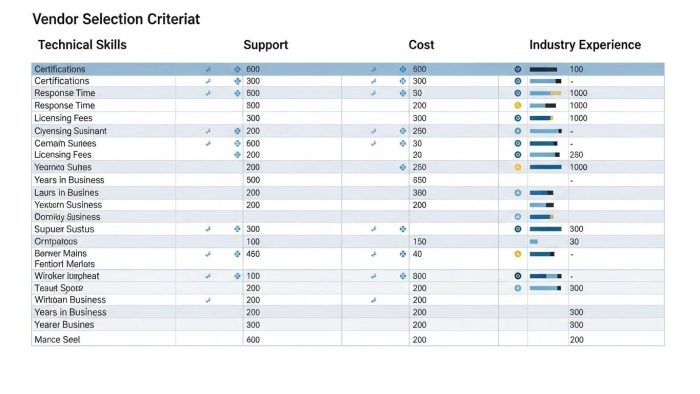

脆弱性診断費用とベンダー選定のポイント

要点:診断費用は対象となるIP数や画面数、手動か自動かの手法によって大きく変動するため、自社の予算と求める精度に合わせたプラン選定が求められます。

ベンダーに問い合わせを行う際、最も気になるのがコストです。

- 安価なツール診断のみのメニュー

- 熟練のエンジニアが深く精査する高度なメニュー

まで幅広く、見積もりを取得して比較検討することが不可欠です。

費用を左右する要素

- 診断対象の規模:Webサイトのページ数や、ネットワーク機器の数。

- 診断の手法:自動スキャンツールのみか、エンジニアによる手動検査を含むか。

- 報告書の充実度:単なる結果一覧か、具体的な修正方法や再検査の支援が含まれるか。

ペネトレーションテスト比較と活用

要点:ペネトレーションテストは、脆弱性診断よりも踏み込んだ「実戦形式」の検証であり、特に機密情報を取り扱う企業や金融機関での採用が増えています。

2026年の最新トレンドでは、従来の定期診断だけではありません。

新たな脆弱性が発見された際に即座に対応する継続的な検証(ASM:攻撃面管理)が注目されています。

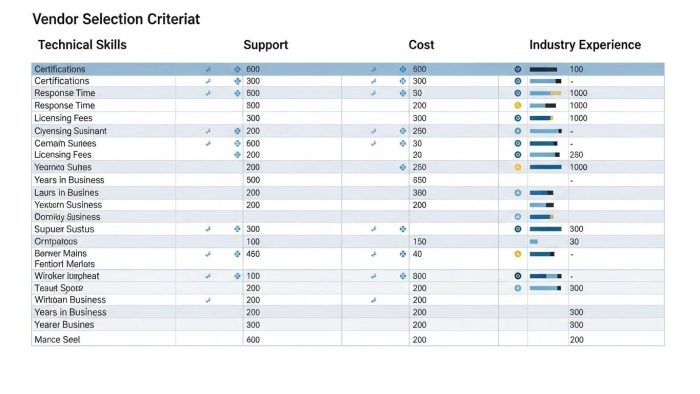

ベンダー比較の視点

- 技術者の質:情報処理安全確保支援士や国際的な認定資格を持つエンジニアが在籍しているか。

- 実績と事例:自社と同じ業界(EC、金融、官公庁等)での導入事例が豊富か。

- スピードと柔軟性:最短の納期で対応可能か、スケジュール調整に柔軟性があるか。

各ベンダーには独自の強みがあるため、自社の課題に最も適したパートナーを選ぶことが重要です。

各ベンダーには独自の強みがあるため、自社の課題に最も適したパートナーを選ぶことが重要です。

セキュリティ診断ベンダー比較ランキング

要点:2026年のベンダー選びでは、単なる「診断実績の多さ」だけではありません。

- クラウド環境への精通度

- 最新のAI攻撃に対する防御ノウハウ

を評価基準にすべきです。

多くの株式会社が診断サービスを提供しています。

しかし、自社が求める「レベル」と「予算」のバランスを見極めることが選定のコツです。

ここでは、市場で高い評価を得ているベンダーをタイプ別に分類し、その特徴をまとめました。

大手・総合セキュリティベンダー

幅広い技術力と、大規模システムへの対応力が強みです。

- 株式会社ラック(LAC)

- 特徴:国内最大級のSOCを持ち、圧倒的な知見と実績を誇ります。

- 強み:複雑なITインフラや、国家レベルの高度なセキュリティ要件にも対応可能です。

- 野村総合研究所(NRIセキュアテクノロジーズ)

- 特徴:金融機関など、非常に高い信頼性が求められる業界でのシェアがトップクラスです。

- 強み:診断だけでなく、その後のコンサルティングや運用支援までワンストップで提供します。

技術特化・ブティック型ベンダー

特定の分野(Web、モバイル、クラウド)において、世界レベルの技術を持つエンジニアが在籍するタイプです。

3. GMOサイバーセキュリティ byイエラエ

特徴:ホワイトハッカーによる高度なペネトレーションテストが有名です。

強み:攻撃者目線での徹底的な調査に定評があり、技術者からの信頼も厚いのが特徴です。

4. 株式会社三井物産セキュアディレクション(MBSD)

特徴:研究開発に力を入れており、最新の脆弱性情報の収集と解析に優れています。 *

強み:テクニカルな診断に加えて、ソースコード診断(静的解析)でも高い実績を持ちます。

費用だけで判断せず、自社の業界特有の事情に詳しいかどうかも確認しましょう。

費用だけで判断せず、自社の業界特有の事情に詳しいかどうかも確認しましょう。

失敗しないベンダー選定のチェックリスト

要点:見積もり段階で「診断項目の一覧」や「サンプル報告書」を提示してもらい、自社のセキュリティ基準(ポリシー)を満たせるか徹底的に確認します。

適切なベンダーを選ぶためには、以下のポイントをヒアリングの際に確認することをおすすめします。

- 診断手法の透明性:どのツールを使い、どこまでを手動で行うのか。

- 報告書のわかりやすさ:エンジニア以外の経営層や他部署でも理解できる内容か。

- アフターサポート:修正案の提示だけでなく、修正後の「再診断」がプランに含まれているか、あるいは最短でいつ実施できるか。

- 資格の保有状況:情報処理安全確保支援士など、国内・国際的な認定を受けた技術者が担当するか。

2026年は、自社単体だけでなく、取引先を含めた「網羅的」な安全性が求められます。

2026年は、自社単体だけでなく、取引先を含めた「網羅的」な安全性が求められます。

2026年最新:限定情報とトレンド

要点:2026年には、中小企業でも導入しやすい「月額サブスクリプション型」の診断や、AIが自律的に脆弱性を修正する「オートリペア」機能を持つサービスが登場します。

昨今のトレンドとして、一度の診断で高額な費用を払うスタイルから、月額制で継続的にスキャンを行う「脆弱性管理(Vulnerability Management)」への移行が加速しています。

- SaaS型診断の普及:AeyeScanなどの国産SaaSは、使いやすいUIと自動化により、情シス担当者自身で日々のチェックを行うことを可能にしています。

- サプライチェーンセキュリティの義務化:大企業との取引条件として、セキュリティ診断結果の提出が求められるケースが急増しています。

ASM(攻撃面管理)による常時リスク検知

2026年の最大トレンドは、自社のIT資産を外部から自動で見つけ出し、リスクを評価し続けるASM(Attack Surface Management)の導入です。

- シャドーITの自動発見:部門ごとに勝手に導入されたクラウドサービスや、忘れ去られた古いキャンペーンサイトをAIが自動でリストアップします。

- 未知の露出の特定:設定ミスで意図せずインターネットに公開されてしまったストレージやデータベースを、攻撃者が気づく前に発見し、管理者に通知します。

- 限定情報:一部のトップベンダーでは、このASMと従来の脆弱性診断を統合し、定額料金で無制限にスキャンできる「フルタイム保護プラン」の提供を開始しています。

生成AIを活用した自律型診断と自動パッチ作成

2025年末から2026年にかけて、診断ベンダーの技術力に差をつけているのが生成AIの活用度です。

- LLMベースの高度なスキャン:従来のツールでは検知が難しかった、文脈(コンテキスト)に依存するビジネスロジックの脆弱性を、高度なAIモデルが特定します。

- オートリペア(自動修正案)の提示:脆弱性を発見するだけでなく、そのシステム環境に合わせた最適な修正コードをAIが生成し、開発者の負担を劇的に軽減します。

- リアルタイム・スコアリング:日々変化する脅威情報(CVE)と自社のシステム構成を突き合わせ、今この瞬間の「危険度」をリアルタイムで数値化するダッシュボードが標準化されています。

サプライチェーン全体の信頼性保証

自社がどれほど強固でも、取引先の脆弱性から侵入されるリスク(サプライチェーン攻撃)が2026年の最大の懸念事項です。

- ベンダーリスクマネジメントの義務化:大手企業や官公庁との取引条件として、特定のセキュリティ診断基準を満たしていることの証明(デジタル証明書)が求められるケースが急増しています。

- 共有型診断プラットフォーム:取引先企業の診断結果をセキュアに共有し、サプライチェーン全体でセキュリティレベルを担保する新しいプラットフォームが立ち上がっています。

- 限定情報:2026年度の予算編成において、こうしたサプライチェーン対策を目的とした「セキュリティ強化補助金」を新設する自治体や政府機関が増えており、今が導入の好機と言えます。

注釈:ASM(えーえすえむ) Attack Surface Managementの略。自社のネットワークにおける「攻撃される可能性のある箇所(攻撃面)」を継続的に把握し、管理する手法のことです。

信頼できるベンダーとの連携は、単なる対策を超えてビジネスの「強み」になります。

信頼できるベンダーとの連携は、単なる対策を超えてビジネスの「強み」になります。

2026年のサイバー脅威と診断ベンダーの役割

要点:2026年はAIを悪用した攻撃が一般化するため、ベンダーには最新の脅威インテリジェンスを活用した、高度かつ迅速なセキュリティ診断能力が求められます。

サイバー攻撃の手口は日々巧妙化しております。

2025年から2026年にかけては、

- 生成AIを用いた自動攻撃スクリプト

- 特定の企業を狙い撃ちにする標的型攻撃

上記がさらに深刻化すると予測されています。

情報システム部門の責任者や担当者にとって、自社の資産であるシステムやネットワークの安全性をいかに維持するかは、経営上の最優先課題です。

外部のセキュリティ診断ベンダーは、こうした最新の脅威に対し、専門家の視点から脆弱性を特定します。

具体的な対策を提案するプロフェッショナル集団です。

単にツールを回すだけではありません。

ビジネスへの影響度を考慮したリスク評価を行うことが、彼らの真の役割です。

注釈:標的型攻撃(ひょうてきがたこうげき) 不特定多数ではなく、官公庁や特定の企業、個人を明確な標的として、機密情報の窃取などを目的に行われるサイバー攻撃のことです。

標的型攻撃メールの見分け方とは?巧妙な手口と対策を解説

よくある質問と回答

要点:ベンダー依頼時の不明点や、診断後のアフターフォローに関する疑問を解消し、スムーズなプロジェクト進行を支援します。

診断中にシステムが止まることはありますか?

通常、本番環境への影響を最小限に抑えるよう、リクエストの頻度を調整して行います。

ただし、脆弱な箇所を突いた際に予期せぬ動作をすることもあります。

そのため、事前のバックアップや開発環境での実施が推奨されます。

診断後の修正支援はどこまで受けられますか?

ベンダーによって異なりますが、多くの場合は修正方針のアドバイスを含む報告会が行われます。

具体的なソースコードの修正まで行うサービスや、修正後の再診断(最短無料~有料)を提供するプランもあります。

診断は年に何回実施するのが理想ですか?

2026年の標準的なガイドラインでは、最低でも年1回の全体診断が推奨されます。

- 定期的な実施:基幹システムや個人情報を扱うサイトは、年次の定期診断が必須です。

- 随時の実施:大規模な機能改修や、システム構成の変更(OSのアップデート等)を行った直後には、その都度診断を実施すべきです。

- 継続的な監視:最近では、SaaS型のツールを併用し、週次や月次で自動スキャンを行う企業が増えています。

無料ツール(OWASP ZAP等)での自己診断で十分ではありませんか?

無料ツールは「既知の単純な欠陥」を見つけるには有効ですが、それだけで万全とは言えません。

- ツールの限界:無料ツールは複雑なビジネスロジック(画面遷移を伴う操作など)の診断が苦手です。

- プロの視点:熟練のエンジニアは、複数の軽微な不備を組み合わせて重大な侵入経路を見つけ出す「攻撃者の思考」を持っています。

- 対外的な証明:第三者機関による診断を受けているという事実は、取引先や顧客に対する強力な信頼の証(エビデンス)となります。

診断メニューの徹底比較と選び方

要点:自社の目的に合わせ、

- コスト重視の「ツール診断」

- 網羅性重視の「手動診断」

- 実戦形式の「ペネトレーションテスト」

上記から最適なプランを選択する必要があります。

セキュリティ診断ベンダーが提供するメニューは、大きく分けて3つのレベルに分類されます。

2025年から2026年にかけては、これらを単発で実施するのではなく、ライフサイクルに合わせて使い分けるハイブリッド型が主流です。

診断プラン別の特徴一覧

| 診断メニュー | 手法 | 費用感 | 適したシチュエーション |

| 自動ツール診断 | ソフトウェアによるスキャン | 低(数万〜) | 定期的な基本チェック、開発中の頻繁な確認 |

| 手動脆弱性診断 | エンジニアによる精査 | 中(数十万〜) | 新規サービス公開前、年次の本格的な点検 |

| ペネトレーションテスト | ホワイトハッカーによる侵入 | 高(百数十万〜) | 重要資産の保護確認、インシデントへの耐性調査 |

注釈:ホワイトハッカー

高い技術を持ち、その能力をサイバー攻撃の防御やセキュリティ向上のために正当な目的で使う技術者のことです。

診断の実施には、事前のヒアリングと環境準備に一定の期間が必要です。

診断の実施には、事前のヒアリングと環境準備に一定の期間が必要です。

脆弱性診断費用の見積もり基準

要点:見積もり金額は「診断対象(IP数・リクエスト数)」と「診断項目(深さ)」の掛け合わせで決定されるため、正確な資産把握がコスト抑制につながります。

多くの株式会社に見積もりを依頼する際、あらかじめ自社のネットワーク構成やWebサイトの規模を整理しておくと、非常にスムーズです。

コストを抑えるための準備

- 対象の絞り込み:すべてのページを診断するのではなく、個人情報や決済機能がある「動的」なページを優先します。

- テスト環境の用意:本番環境への影響を避けるため、同じ構成の検証環境をあらかじめ用意しておくと、エンジニアの作業効率が上がり、工数削減につながる場合があります。

- 無料ツールの併用:OWASP ZAPなどのオープンソースツールで自社内チェックを事前に行い、明らかな不備を修正してからベンダーに依頼することで、より高度な部分の精査に時間を割いてもらえます。

セキュリティコンサルティングの活用

要点:単なる診断結果の受け取りにとどまらず、中長期的なセキュリティコンサルティングを受けることで、組織全体の情報セキュリティ対策の質が向上します。

2026年の複雑な脅威に対抗するには、単発の「点」の対策ではなく、継続的な「線」の支援が求められます。

コンサルが支援する具体的な内容

- セキュリティ監査 サービス:IPAのガイドラインや業界特有の法規制に基づき、社内の運用ルールが適切に機能しているか客観的に評価します。

- 情報セキュリティ対策のロードマップ策定:診断で見つかった弱点を踏まえ、どの機器の更新や設定変更を優先すべきか、予算計画を含めた提案を行います。

情報セキュリティ対策のロードマップ策定

診断で見つかった多数の脆弱性を一度にすべて修正するのは、リソースや予算の関係上、現実的ではありません。

- リスクの定量化:発見された脆弱性が、自社のどの資産(顧客情報、基幹システム等)に影響し、どれほどの損害を与える可能性があるかを数値化して評価します。

- 投資対効果の最大化:限られた予算の中で、どの対策を優先的に実施すべきか、3年〜5年スパンの長期的な改善計画を立案します。

- 技術選定の支援:EDR、SIEM、WAFなど、自社の環境に最適な製品の選定や、導入時のパラメータ設定を技術的な視点からアドバイスします。

セキュリティ監査 サービスと規程の整備

技術的な対策(ツール)を導入しても、それを扱う「人」や「組織のルール」が形骸化していては意味がありません。

- 社内規定の現代化:2026年のトレンドであるリモートワークの常態化やAI利用に合わせ、就業規則や情報セキュリティポリシーの改定を支援します。

- 模擬監査の実施:IPAのガイドラインやISMS、Pマークなどの認証基準に基づき、内部監査を代行。本番の監査で指摘を受ける前に、運用の不備を洗い出し、是正へと導きます。

- サプライチェーンの統制:取引先や業務委託先に対しても、自社と同等のセキュリティ基準を求めるためのチェックシート作成や、評価プロセスの構築をサポートします。

高度な攻撃への備えと有事の対応支援

ペネトレーションテストの結果を踏まえ、攻撃者が侵入したことを前提とした「レジリエンス(回復力)」を高める支援を行います。

- CSIRT(シーサート)の構築支援:インシデント発生時に迅速に動ける専門チームの組織作りを、教育や演習(机上訓練)を通じて支援します。

- デジタルフォレンジックへの準備:万が一侵入を許した際、証拠を保全し原因究明ができるよう、ログの保存方法や管理体制をあらかじめ最適化します。

- 経営層への報告支援:技術的な詳細をわかりやすい言葉に変換し、セキュリティ投資がビジネスの継続性にどう寄与するかを、ボードメンバーに対して説得力を持って説明します。

注釈:CSIRT(しーさーと) Computer Security Incident Response Teamの略。サイバーセキュリティに関する事故(インシデント)が発生した際に、その対応を行う組織内の専門チームのことです。

攻撃者の手法を知り尽くしたエンジニアこそが、真の脆弱性を見つけ出せます。

攻撃者の手法を知り尽くしたエンジニアこそが、真の脆弱性を見つけ出せます。

2026年最新トレンド:AI診断とASM

要点:AI技術の進化により、24時間365日の継続的な脆弱性モニタリング(ASM:Attack Surface Management)が現実的な選択肢となっています。

2024年から2025年にかけて急速に普及したAI診断は、2026年に向けてさらに精度を増しています。

次世代のセキュリティ診断手法

- AI自動巡回スキャン:新しいWebページが公開されるたびに、AIが自動でクロールして脆弱性をチェックします。

- ASM(攻撃面管理):インターネット上に公開されている自社のIT資産を自動で洗い出し、意図しない露出や古いソフトウェアの放置を検出します。

まとめ:信頼できるベンダーとの連携が最強の防御

要点:2026年の巧妙な攻撃から自社を守るためには、単なる「検査」で終わらせず、中長期的にセキュリティコンサルティングを提供してくれるパートナー選びが重要です。

セキュリティ対策は一度行えば終わりではありません。

日々進化する脅威に対し、定期的な診断と適切な設定変更を継続することが、お客様の資産を守る唯一の手段です。

今回解説した基準をもとに、ぜひ複数の株式会社に資料をダウンロードし、比較検討を開始してください。

サイト外リンク

スポンサーリンク

セキュリティ対策ガイド

セキュリティ対策ガイド