IPアドレス制限は意味ない?最新の防御手法を解説

Webマーケティング従来の境界型防御だけでは、現代の巧妙な攻撃を防ぐことは難しくなっています。

Webマーケティング従来の境界型防御だけでは、現代の巧妙な攻撃を防ぐことは難しくなっています。

2026年のビジネスシーンにおいて、社内システムやWebサービスの安全性を高めるために広く使われてきた「IPアドレス制限」。

しかし、テレワークの普及や巧妙なサイバー攻撃の増加により、最近では「IPアドレス制限は意味ない」という声も聞かれるようになりました。

本記事では、IPアドレス制限の本来の意味や仕組みを再確認しつつ、なぜそれだけでは不十分だと言われているのか。

その理由と限界を徹底解説します。

Web管理や共有設定の操作に慣れていない初心者の方でも、最新のセキュリティトレンドである「ゼロトラスト」や「WAF」といった代替手段の重要性が直感的に理解できるはずです。

2025年から2026年にかけては、場所を問わない働き方が一般的になります。

接続元を一つに特定することが難しくなっています。

従来の境界型防御のデメリットやセキュリティリスクを正しく把握しておきましょう。

自社の情報資産を確実に守るための「次の一手」を一緒に見つけていきましょう。

スポンサーリンク

スポンサーリンク

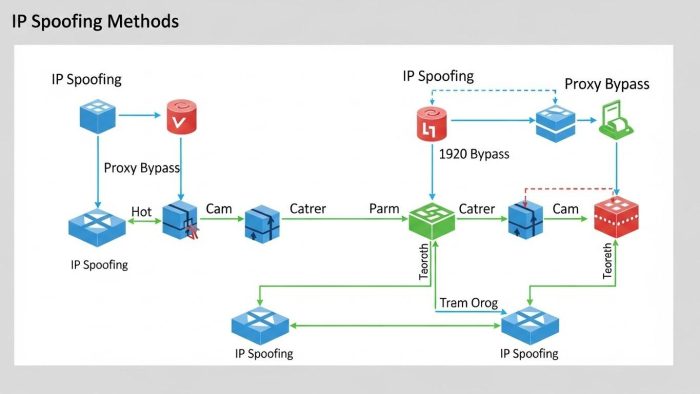

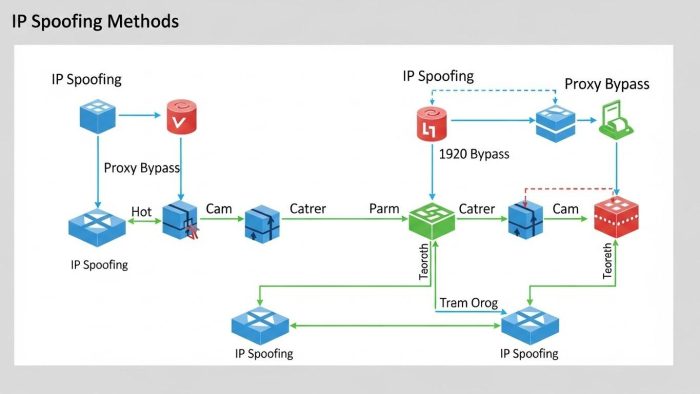

Pアドレスという「住所」を偽る手法を知ることで、真の対策が見えてきます。

IPアドレス制限の仕組みと限界とは

要点:IPアドレス制限は特定の場所からのアクセスのみを許可する手法ですが、現代の働き方や攻撃手法の変化により、単体での防御力は低下しています。

企業が社内システムを守る際、特定のipアドレス以外からの接続を遮断する方法は、古くから使われてきたセキュリティ対策の基本です。

これをホワイトリスト方式と呼びます。

会社や特定の拠点からの利用に限定することで、不正アクセスを未然に防ぐ効果を期待してきました。

しかし、2025年から2026年にかけて、この考え方は大きく変わりつつあります。

その理由は、働き方の多様化とサイバー攻撃の高度化にあります。

自宅や外出先からの接続が増えた現代では、許可すべき対象が不特定多数の場所に分散し、管理が非常に複雑化しています。

注釈:ホワイトリスト 安全が確認されている特定の対象(この場合はIPアドレス)のみを許可し、それ以外をすべて拒否する管理手法のことです。

IPアドレス制限が意味ないと言われる理由

要点:攻撃者はIPスプーフィングやプロキシ経由のアクセスにより制限を回避できるため、IPアドレスの識別だけでは正当な利用者であると断定できません。

セキュリティエンジニアの間でIPアドレス制限が意味ないと指摘される最大の原因は、IPアドレスそのものが偽装可能である点です。

手法のひとつであるipスプーフィングを用いれば、攻撃者はパケットの送信元情報を書き換え、許可された組織内の人間になりすますことが可能です。

IPアドレス制限 回避の具体的なパターン

- プロキシ・VPNの悪用:攻撃者が国内の正規ノードを経由してアクセスすることで、地域制限や特定IP制限をすり抜けるケースがあります。

- 動的IPの弊害:利用者のプロバイダ契約によってはIPアドレスが定期的に変更されるため、管理が追いつかず運用ミスを誘発し、結果として脆弱性を生みます。

- クラウドサービスの普及:SaaSなどのクラウドサービス側で、接続元IPを固定できない、あるいは共有IPである場合に識別が困難になります。

注釈:IPスプーフィング 送信元IPアドレスを偽り、信頼された通信に見せかける攻撃手法です。スプーフィング(Spoofing)には「なりすまし」という意味があります。

IPアドレス制限:セキュリティリスクとVPNの罠

要点:境界防御に依存したVPN運用は、一度侵入を許すと社内ネットワーク全体が脅威にさらされるリスク(側方移動)を孕んでいます。

多くの企業が導入しているVPNについても、最近ではそのリスクが注視されています。

VPNゲートウェイへのアクセスをIPアドレスで制限していても、そのVPN機器自体に脆弱性が存在した場合、攻撃者はそこを突破口にして機密情報にアクセスしてしまいます。

接続元のIPアドレスが多様化する中で、組織を守る新しいルール作りが欠かせません。

接続元のIPアドレスが多様化する中で、組織を守る新しいルール作りが欠かせません。

VPNのリスクと多層防御の必要性

一度VPNを通過したアクセスは「社内の信頼できる通信」とみなされます。

ファイルサーバーなどの資産に自由にアクセスできてしまうことが多々あります。

これを防ぐには、単一の壁ではなく、複数の要素を組み合わせた多層防御の構築が必須です。

2026年の新常識:ゼロトラストセキュリティ

要点:何も信頼しないことを前提とするゼロトラストは、IPアドレスではなく、ユーザー、端末の状態、コンテキストを都度評価してアクセスを認可します。

これからの時代に求められるのは、ネットワークの境界を信じないゼロトラストセキュリティという考え方です。

ここでは、どこからのアクセスであっても「常に疑い、常に検証する」ことをミッションとしています。

IPアドレス認証に代わる新しい判断基準

- 多要素認証(MFA):パスワードだけでなく、スマートフォンへの通知や生体情報を組み合わせ、人間そのものを識別します。

- デバイスプロファイル:会社が支給した端末か、OSのバージョンは最新か、セキュリティソフトが稼働しているかをチェックします。

- アクセスログのAI分析:aiを活用して、普段とは異なる時間帯や場所からの異常なログインパターンを早期に検知します。

多要素認証の種類と比較!2026年版MFA選びのポイント

IPアドレス制限の重要性と活用のポイント

要点:IPアドレス制限は単体では不十分ですが、多層防御の一部として正しく使えば、不正アクセスの可能性を大幅に下げる重要な役割を果たします。

本記事で紹介してきた通り、インターネット上の脅威から企業を守る上で、IPアドレスによるアクセス制御の重要性は今なお無視できません。

しかし、単純に「指定したIPアドレス以外を遮断する」という方針だけでは、現代のビジネスシーンにおいて利便性を損なう可能性が高いと言えます。

組織のセキュリティレベルを向上させる使い方

IPアドレス制限を導入する時、IT担当者が考慮すべきなのは「どのデータに、誰が、どの端末からアクセスするか」という関係性です。

- 外部公開サーバーの保護:特定の取引先や拠点からのみ利用可能なWebサービスにおいて、不正なアタックを入り口で防ぐために有効です。

- 運用管理のルール化:更新作業を行う管理者向けに、特定の固定IPのみを許可リストに登録しておくことで、不用意な外部露出を回避できます。

デメリットと注意点:運用の難しさを知る

要点:固定IPの確保には追加のコストや価格設定が伴うことが多く、設定ミスや更新漏れが業務停止に直結するリスクがあることを理解しておく必要があります。

IPアドレス制限には、導入前に知っておくべきデメリットや注意点がいくつか存在します。

これらを確認せずに行っ設定は、逆に組織の脆弱性を生む原因にもなりかねません。

導入時に直面しやすい課題の一覧

- 固定IPの維持コスト:各拠点で固定IPを取得・維持するためには、プロバイダ料金の更新や価格面での負担が増大します。

- リモートワークへの対応:自宅からインターネットを経由して接続する人が増える中、一人ひとりのIPアドレスを把握し、ホワイトリストに登録し続ける運用は現実的ではありません。

- 設定の複雑性:クラウドサービスごとにIP制限の操作方法が異なるため、設定ミス(ヒューマンエラー)が発生しやすく、重要なデータへのアクセスが遮断されるリスクがあります。

注釈:固定IP インターネット接続のたびに変わることなく、常に同じ値が割り当てられるIPアドレスのことです。法人向けの契約で主に使用されます。

2025年以降の事例から学ぶ導入事例とレポート

要点:最新の事例では、IPアドレス制限を「主」とするのではなく、証明書や多要素認証を「組み合わせ」た柔軟な方針が主流となっています。

2025年の最新レポートによると、セキュリティ意識の高い企業では、どちらか一方の手法に偏るのではなく、それぞれの特徴を活かしたハイブリッドな対策を行っています。

代表的な新しい対策のパターン

ある株式会社の事例では、以下のステップで防御を強化しています。

- 社内ポータルへのアクセス:IPアドレス制限とクライアント証明書を併用し、会社支給端末以外の接続を拒否。

- 外部SaaSの利用:シングルサインオン(SSO)を導入し、ログイン時に多要素認証を必須化。

このような使い方は、世界標準のガイドラインにも準拠しております。

セキュリティ面と利便性の両立を実現しています。

詳しい設定方法や製品比較については、公式サイトから資料をダウンロードして、自社の環境に合っているかをじっくり考えることが成功への近道です。

利用規約や社内の方針に基づき、あらかじめ適切なアクセス権限を整備しておくことが、将来的なトラブルを防ぐポイントとなります。

IPアドレス制限とWAFを組み合わせた防御

要点:Webサービスを守るためには、IPアドレスによる遮断だけでなく、通信内容の中身を精査するWAF(Web Application Firewall)の活用が有効です。

Webサーバーを公開している場合、単純なファイアウォールだけではアプリケーション層への攻撃を防げません。

そこで役立ちのがWAFです。

WAFは

- SQLインジェクション

- クロスサイトスクリプティング(XSS)

といった特定の攻撃パターンを識別し、自動でブロックする役割を担います。

WAF導入による具体的なメリット

- 脆弱性の補完:開発したシステムに修正が間に合わない脆弱性があっても、WAF側で攻撃を遮断することで時間を稼ぐことができます。

- ボット対策:不審な大量アクセスやスパムを検知し、パフォーマンスの低下を抑える効果があります。

2026年のWeb戦略において、WAFはアプリケーションを直接守る盾となります。

2026年のWeb戦略において、WAFはアプリケーションを直接守る盾となります。

よくある質問と回答

要点:IPアドレス制限の有効な使い所や、他のツールとの使い分けについて、システム担当者が抱きやすい疑問に答えます。

IPアドレス制限は完全に廃止すべきですか?

いいえ、廃止する必要はありません。IPアドレス制限は、特定の開発環境など対象が明確な場合には依然として低コストで有効な手段です。

大事なのは、それ「だけ」に頼らず、多要素認証や端末制限を組み合わせて強化することです。

小規模な株式会社でもゼロトラスト導入は可能ですか?

はい、可能です。

最近ではGoogle WorkspaceやMicrosoft 365などの主要なクラウドサービスが、標準でゼロトラスト的な制御(条件付きアクセスなど)を提供しています。

まずはこれら既存ツールの設定を見直すところから始めましょう。

2026年におすすめのセキュリティ製品は?

2026年のトレンドとしては、AIによる自律型防御機能を備えた次世代WAFや、エージェントレスで導入できるSASEソリューションが注目されています。

自社の規模や予算に合わせて選定しましょう。

まとめ:これからのセキュリティ戦略

要点:IPアドレス制限の限界を理解し、IDとデバイスを中心とした動的な防御体制を整えることが、情報漏洩を防ぐ第一歩となります。

これまで解説した通り、IPアドレス制限が全く意味ないわけではありませんが、それだけで企業のすべての門番を務めるには不十分な時代となりました。

技術の進歩とともに、攻撃者の手法も変化しています。

今回の内容を参考に、社内のネットワーク環境を再確認してみてください。

資料請求やセミナーを活用して、最新のソリューションを比較検討することも大切です。

もし不安がある場合は、専門のコンサルティングを受けることも一つの手段です。

正しい知識を持ち、適切な投資を行うことで、自社の大切な資産をしっかりと守り抜きましょう。

サイト外リンク(参考公式サイト)

スポンサーリンク

Webマーケティング

Webマーケティング