ランサムウェアメールの見分け方と標的型攻撃への最新対策解説

セキュリティ対策ガイド2026年のランサムウェア攻撃は、一見本物に見える巧妙なメールから始まります。

セキュリティ対策ガイド2026年のランサムウェア攻撃は、一見本物に見える巧妙なメールから始まります。

2026.01.04

要点:2026年のランサムウェア攻撃はAIによる巧妙な偽装メールが主流となっており、送信元ドメインや不自然な言い回しを特定する技術と個人のリテラシー向上が被害防止の鍵です。

近年、企業や個人を標的としたサイバー攻撃の中でも、特にランサムウェアの脅威が深刻化しています。

ランサムウェアとは、感染すると保存されているデータを勝手に暗号化し、復元の対価として身代金を要求する悪質なマルウェアの一種です。

攻撃者は、一見すると実在の取引先や公的機関からの連絡を装った巧妙なメールを送りつけ、添付ファイルの開封やリンクへのアクセスを誘導します。

2025年から2026年にかけては、生成AIの悪用により日本語の不自然さが解消され、プロの情報システム担当者でも見分けが困難なケースが増加しています。

本記事では、初心者の会社員や経営者の方でも実践できる「不審なメールの特徴」や「具体的な対策方法」を詳しく解説します。

最新のトレンドを理解し、自社の情報資産をしっかりと守りましょう。

スポンサーリンク

ランサムウェア対策:メールの基本

要点:メールを介したランサムウェア感染を防ぐための基本は、不審な添付ファイルを開かないこと、そしてシステム全体での多層防御を構築することにあります。

ランサムウェア攻撃の入り口として最も多いのが、標的型攻撃メールです。

攻撃者はあらかじめターゲットとなる組織を念入りに調査しています。

業務に関連する内容で従業員の心理的な隙を突いてきます。

標的型攻撃メール対策の重要性

特定の組織を狙い撃ちにする攻撃では、一般的なウイルス対策ソフトをすり抜けるようにカスタマイズされたマルウェアが使われることがあります。

そのため、技術的なブロックだけでは不十分です。

従業員への教育や訓練を定期的に実施しましょう。

組織全体のセキュリティ意識を高めることが不可欠です。

情報セキュリティを支える多層防御

メールセキュリティを強化するためには、一つの製品に頼るのではありません。

- ゲートウェイでのフィルタリング

- エンドポイントでの検知(EDR)

そして重要なデータのバックアップを組み合わせる「多層防御」の考え方が大切です。

注釈:EDR(イーディーアール) Endpoint Detection and Responseの略。パソコンなどの端末内での不審な動きをリアルタイムで検知し、被害を最小限に抑えるためのセキュリティソリューションです。

フィッシングメール見分け方のポイント

要点:フィッシングメールは緊急性や不安を煽る文面を多用しますが、送信者のアドレスやリンク先のドメインを確認することで偽サイトへの誘導を見抜くことが可能です。

2026年現在、

を装ったフィッシングメールはますます悪質になっています。

巧妙ななりすましメールに騙されないための具体的なチェックポイントを解説します。

不審なメールの特徴を特定する

- 差出人(From)の確認:表示名が公式であっても、実際のアドレスのドメインが「co.jp」ではなく、全く関係のない「.xyz」や「.top」などの海外ドメインになっていないか。

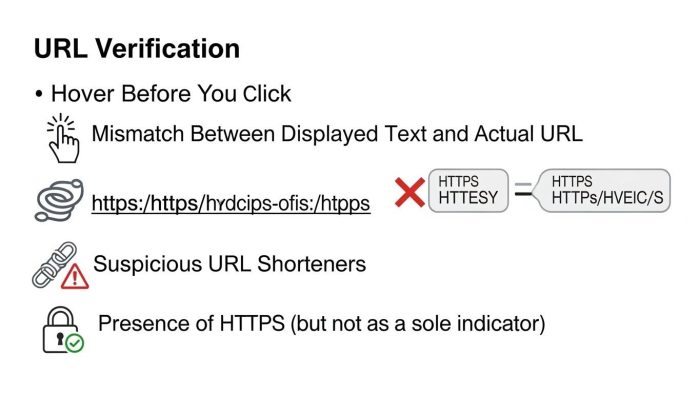

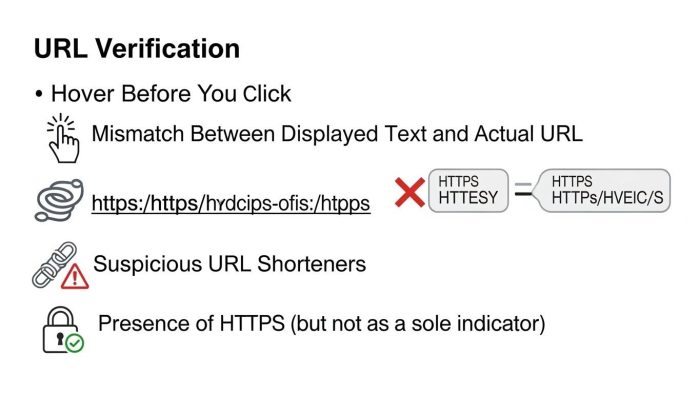

- リンク先URLの偽装:本文内のリンクをマウスオーバーし、表示される実際の接続先が公式サイトの正しいドメインと一致するか。

- 不自然な言い回し:句読点の位置がおかしい、あるいは日本国内では使われない繁体字や簡体字が混じっていないか。

2026年の巧妙ななりすまし手法

最新の攻撃では、過去のメールのやり取りを盗用し、その返信としてマルウェアを送りつける手法(Emotetの進化版など)が確認されています。

知人からの返信であっても、不自然な添付ファイルがある場合は安易に開かない警戒心が必要です。

スポンサーリンク

ドメインの一文字違いや、リンクの飛び先を確認する習慣が身を守ります。

感染を防ぐメールセキュリティの仕組み

要点:最新のメールセキュリティサービスは、AIを活用した振る舞い検知やDMARCによる送信ドメイン認証を導入しております。なりすましメールの多くを自動的に遮断します。

システム担当者や経営者は、2025年から2026年にかけて推奨されている最新の技術を自社に導入することを検討してください。

送信ドメイン認証(SPF/DKIM/DMARC)の活用

これらは、届いたメールが本当にそのドメインから送信されたものかを証明する仕組みです。

特にDMARC(ディーマーク)を導入することで、なりすましメールを受信トレイに届く前に拒否したり、隔離したりすることが可能になります。

AI搭載の次世代フィルタリング

AIは日々大量に生成されるサイバー攻撃のパターンを学習し、従来のパターンマッチングでは防げなかった未知のマルウェアを含むメールを高い精度で検知します。

注釈:マルウェア(まるうぇあ) 悪意のあるソフトウェアの総称。ランサムウェアやウイルス、スパイウェアなどが含まれます。

ランサムウェア被害の事例と教訓

要点:実際に発生した身代金要求や業務停止の事例を学ぶことで、万が一の事態に対する初動対応とバックアップの重要性を再認識できます。

感染は一瞬で組織全体に広がり、すべての業務が停止する甚大な被害を招きます。

感染は一瞬で組織全体に広がり、すべての業務が停止する甚大な被害を招きます。

国内企業における甚大な損失

過去には大手製造業や医療機関がランサムウェア攻撃を受け、工場のラインが止まったり、電子カルテが使えなくなったりする事件が起こりました。

暗号化されたデータの復旧のために多額の金銭を支払っても、すべてのデータが復元される保証はありません。

支払いに応じることによる二次被害の懸念

身代金を支払ったとしても、データが完全に復元される保証はどこにもありません。

- 復元率の低さ:実際に支払った企業の多くが、一部のデータしか戻らなかったり、破損していたりする事態に遭っています。

- 攻撃対象リストへの登録:一度支払うと、攻撃グループの間で「金銭を支払う意思があるカモ」として共有され、数ヶ月後に再度狙い撃ちにされる可能性が非常に高いです。

- 反社会的勢力への加担:2025年から2026年にかけて、政府機関や警察庁は、サイバー犯罪グループへの資金提供を厳しく制限しており、支払いが発覚した際の社会的信用の低下は甚大です。

2026年の「三重脅迫(トリプルエクストーション)」

近年は、暗号化と流出の暴露に加え、さらなる脅迫が行われます。

利害関係者への連絡:窃取した顧客情報を悪用し、顧客や株主に対して「この会社は情報漏洩を隠している」といったメールを送信し、外部から圧力をかけます。

DDoS攻撃の実行:支払いを拒否し続けると、自社のウェブサイトやecサイトに対して大量の負荷をかけるddos攻撃を仕掛け、業務停止に追い込みます。

不審な添付ファイルの見抜き方

要点:実行ファイル形式だけでなく、ExcelやWordのマクロ、PDFを装ったショートカットなど、多種多様な拡張子を用いた攻撃手口に注意が必要です。

拡張子に潜む危険性

- .exe / .scr:これらはプログラムを実行するための形式であり、メールに添付されている場合は100%疑うべきです。

- .zip / .lnk:圧縮ファイルの中身を偽装したり、ショートカットファイルを介して外部からマルウェアをダウンロードさせたりする手法です。

- Excelの「コンテンツの有効化」:マクロを実行させることでウイルス感染を引き起こす手法は、依然として主流のパターンです。

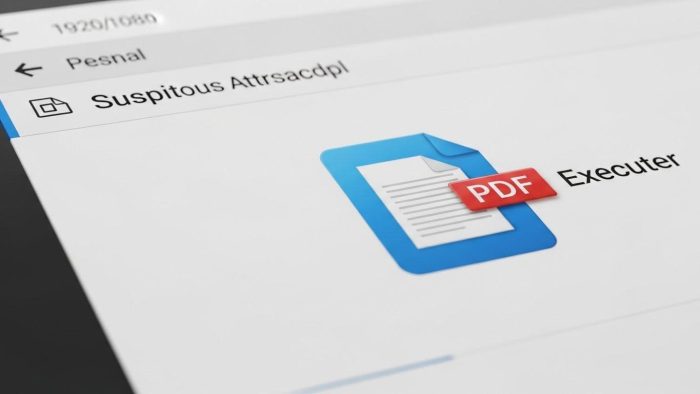

不自然なファイル名とアイコン

ファイル名の末尾に大量の空白を入れて拡張子を隠したり、アイコンだけを馴染みのあるPDFに見せかけたりする小細工も行われます。

不審な点は、まずプロフェッショナルな情報システム担当者に相談しましょう。

見た目だけで判断せず、ファイルの「真の拡張子」を確認する徹底が必要です。

見た目だけで判断せず、ファイルの「真の拡張子」を確認する徹底が必要です。

2026年最新:限定情報とトレンド

要点:2026年の最新トレンドは、AIによる「自律型フィッシング」です。SNSなどの公開情報を基に一人ひとりに最適化された騙しの文章が自動生成されます。

最新版のセキュリティソリューションでは、以下の機能が注目されています。

- ブラウザ隔離(Web Isolation):メール内のリンクをクリックしても、クラウド上の使い捨て環境でページを開くため、自社のパソコンにウイルスが侵入するのを物理的に防ぎます。

- マイクロセグメンテーション:万が一感染しても、ネットワーク内での横移動(ラテラルムーブメント)を遮断し、被害をその1台だけに留める技術です。

2026年度は、中小企業向けの「マネージドEDR」サービスが低価格化しており、専任の担当者がいなくても24時間体制で監視を代行してもらえるプランが増えています。

2026年の巧妙な標的型攻撃と「人間」を狙う心理戦

要点:最新のランサムウェア攻撃は、技術的な脆弱性だけでなく、人間の「信頼」や「焦り」を突くソーシャルエンジニアリングを高度に組み合わせています。

2026年のサイバーセキュリティにおいて、ランサムウェアの感染経路として最も警戒すべきは、日常的に届くビジネスメールを装った標的型攻撃です。

攻撃者は綿密にターゲットの業種や取引関係を調査しています。

自然な敬語や言い回しを用いたメールを作成します。

ソーシャルエンジニアリングの巧妙な手口

ソーシャルエンジニアリングとは、ITの脆弱性ではなく、人の心理的な隙やミスを突いて機密情報を窃取したり、ウイルス感染を試みる手法です。

- 上司や役員へのなりすまし:至急の支払いや資料の確認を求めることで、従業員に慌てて行動させ、不審なurlをクリックさせます。

- トレンドの悪用:4月の新年度や、災害発生時の支援、政府機関からの通知など、世の中の関心が高い話題を件名に付けます。

- 就職活動や採用情報の悪用:人事部をターゲットに、履歴書を装ったzipファイルを送って実行させます。

サプライチェーン攻撃における子会社の脆弱性

大手企業がセキュリティを強化すると、攻撃者は守りの低い関連企業や子会社、委託先の病院や工場を最初のターゲット(踏み台)にします。

一つの拠点が破壊されると、グループ全体の電子メール環境や共有ストレージが危険にさらされ、甚大な損失に至るケースが昨今、増加しています。

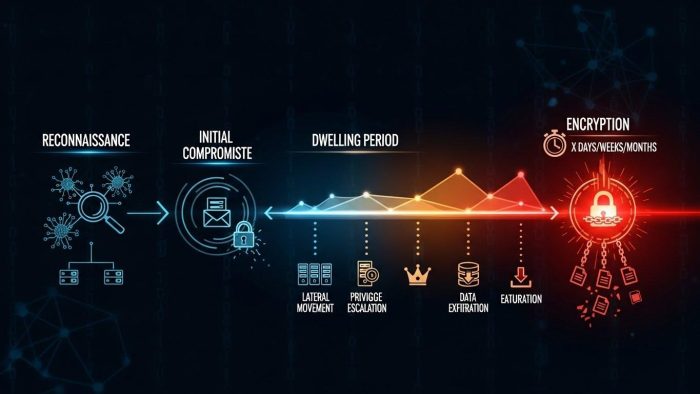

ランサムウェアの「潜伏期間」と内部拡散

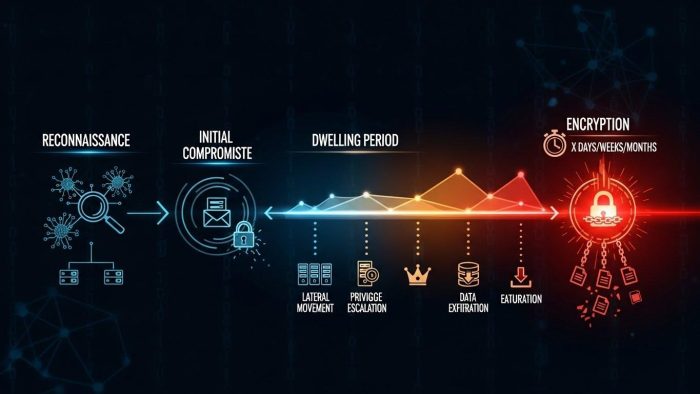

感染した直後に暗号化が始まるケースは減りつつあります。

- 偵察活動:侵入後、数週間から数ヶ月かけて組織内のネットワークをスキャンし、機密情報の所在やバックアップの場所を特定します。

- 権限昇格:管理者(リーダー)のパスワードを盗み、全社のサーバーに対して同時に攻撃を仕掛ける準備を整えます。

攻撃者は数ヶ月間、静かにネットワーク内に潜んでいることがあります。

攻撃者は数ヶ月間、静かにネットワーク内に潜んでいることがあります。

2026年最新トレンド:AI対AIの防御と攻撃

要点:2026年はAIがフィッシングメールを自動的に生成する一方で、防御側もAIを活用して未知の脅威をリアルタイムでスキャンし、隔離する時代です。

生成AIによる極めて自然な偽メール

昔の迷惑メールは、不自然な日本語や翻訳ミスが判別のコツでしたが、現在はAIによって日本国内の商習慣に基づいた完璧な文章が作られます。

- 件名と本文の一致:日常の業務と見分けがつかないほど具体的な内容が記載されます。

- タイポスクワッティング:公式サイトと一文字だけ違うドメイン(例:

daikun4.co.jpに対してdaikun4-service.co.jpなど)を取得し、信用させます。

EDRと次世代アンチウイルスの統合

アンチウイルスソフトのスキャンだけでは防ぎきれない攻撃に対し、端末(エンドポイント)の動作を常に監視するEDRが必須となっています。

- 振る舞い検知:ファイルが暗号化を開始しようとする異常な動きを検知し、プロセスを強制終了させます。

- 24時間365日の監視:情シスリテラシーの高いプロフェッショナルが委託を受けて遠隔監視するマネージドサービス(MDR)の利用が、中小企業でも一般的になっています。

2026年の最新対策:EDRとゼロトラストの構築

要点:アンチウイルスソフトだけでは防げない未知の脅威に対し、端末の動きを常にスキャンし、異常を検知するEDRや、誰も信頼しないゼロトラストの考え方が不可欠です。

従来の境界型防御(ファイアウォールで内側を守る)は、テレワークやクラウドの普及により、既に限界を迎えています。

次世代セキュリティソリューションの導入

- EDR(Endpoint Detection and Response):マルウェアが実行された後の動きを監視し、暗号化が始まる前の段階でプロセスを停止させます。

- 多要素認証(MFA):パスワードだけでなく、スマホへの通知や生体認証を組み合わせ、アカウントの乗っ取りを防ぎます。

- サンドボックス:届いたメールの添付ファイルを、隔離された安全な仮想環境で試験的に展開し、動作を確認する仕組みです。

経営層が知るべきサイバー攻撃の事業への影響

要点:ランサムウェア攻撃はIT部門だけの問題ではなく、

さらには業務停止による巨額の損失を招く経営上の最大の懸念事項です。

株式会社等の組織において、セキュリティへの投資を怠ることは、重大なガバナンス上の欠如と見なされます。

日頃から従業員向けのセキュリティ教育(標的型攻撃訓練など)にリソースを割き、全社で防衛力を高める取り組みが求められています。

本記事の内容を参考に、ぜひ一度自社の体制を見直してみてください。

インシデント発生!その時、現場が取るべき行動

要点:ウイルス感染の疑いがある場合、個人の判断で放置せず、速やかにネットワークから切り離すことが、全社への感染リスクを絶ち、復旧を早める唯一の道です。

異変を感じたら、即座にオフラインにすることが鉄則です。

異変を感じたら、即座にオフラインにすることが鉄則です。

感染発覚時の「物理的隔離」手順

- ネットワークの遮断:lanケーブルを抜く、またはWi-Fiをオフにします。クラウド上の共有フォルダへの同期も停止させます。

- 上司・担当者への連絡:社内の連絡先へ速やかに報告し、二次被害の可能性を伝えます。

- パスワードの変更:感染していない別のデバイスから、メールや決済に関わるパスワードをすべて変更します。

バックアップからの復元と事業継続(BCP)

ランサムウェアに屈しない最大の対策は、定期的にオフラインのバックアップを取ることです。

- 3-2-1ルールの徹底:3つのコピーを持ち、2種類のメディアに保存し、1つは遠隔地(オフサイト)で保管します。

- 復元テストの実施:バックアップが実際に使えるか、定期的にテストを行うことが大切です。

業種別ランサムウェアリスクと特有の対策

要点:製造業、医療機関、自治体など、業種によって守るべき資産や攻撃者の狙いは異なります。

自社の特性に合わせた対策を検討しましょう。

製造業と工場のOTセキュリティ

近年、工場の制御システム(OT)が標的になるケースが増加しています。

- サプライチェーンのリスク:取引先の小規模な工場を踏み台にし、大手メーカーの生産ラインを停止させる試みが確認されています。

- 稼働継続の重要性:バックアップからの復元だけでなく、感染した箇所を即座に切り離し、代替の手順で業務を継続するbcp対策が求められます。

医療機関と個人情報の保護

病院への攻撃は、人の命に関わる重大な事態を招きます。

- 電子カルテの保護:バックアップの暗号化を防ぐため、オフラインでの保管や、書き換え不能なストレージの利用が不可欠です。

- スタッフ教育の徹底:医師や看護師が忙しい業務の合間に届く不審なメールのリンクを安易にクリックしないよう、具体的な事例を用いた教育が必要です。

インシデント発生時の社会的責任と法対応

要点:2026年の法制度下では、機密情報や顧客情報が流出した際、速やかに公的機関へ届けを出し、被害者への通知を行う義務があります。

インシデントが発覚した際、隠蔽することは最大の悪手です。

信頼性を保つためには、透明性のある公表が求められます。

法規制とプライバシーポリシーの遵守

- 個人情報保護法に基づく報告:情報漏洩の恐れがある場合、個人情報保護委員会への報告が必須です。

- フォレンジック調査の実施:なぜ感染したのか、どこまで被害が広がったのかを、プロフェッショナルな外部機関に委託してスキャン・分析してもらいます。この結果は、再発防止策を策定するうえで極めて重要です。

よくある質問と回答(FAQ)

要点:ランサムウェアや不審メールに関するよくある疑問を解消し、日常的な業務の中で抱きがちな不安を取り除きます。

もし不審なリンクをクリックしてしまったら?

すぐにLANケーブルを抜くか、Wi-Fiをオフにしてネットワークから切り離してください。

その後、速やかに情シス担当者へ報告しましょう。

パニックになってパソコンを再起動すると、かえって暗号化を促進させることもあります。

冷静な行動が求められます。

身代金を支払えばデータは確実に戻りますか?

いいえ。

警察庁やIPAも警告している通り、支払いに応じてもデータが復元される保証はありません。

むしろ「金を払う企業」としてリスト化され、再攻撃を招く恐れがあります。

反社会的勢力への資金提供にも繋がるため、支払いは推奨されません。

Macならランサムウェアに感染しませんか?

それは間違いです。

現在、WindowsだけでなくMacやLinux、さらにはIoTデバイスを狙ったランサムウェアも数多く存在します。

どのデバイスであっても、適切なアップデートと対策が不可欠です。

まとめ:全社で取り組むメールセキュリティ

要点:ランサムウェアの脅威は技術だけで防ぐことは難しく、正しい見分け方を学び、全従業員が「疑う習慣」を持つことが、2026年の最強の防御策となります。

本記事では、ランサムウェアメールの見分け方や最新の攻撃動向、具体的な対策を解説してきました。

攻撃者の手口は日々進化しています。

一見しただけでは偽物と気づかないケースも増えています。

しかし、

- 送信者ドメインのチェック

- 安易に添付ファイルを開かない

といった基本的な動作を習慣化することで、被害の多くは防げます。

万が一の事態に備え、日常的なデータのバックアップと、インシデント発生時の連絡フローを確認しておきましょう。

今日からの取り組みが、貴社の大切な情報を守ることに繋がります。

サイト外リンク(公式リソース)

スポンサーリンク

セキュリティ対策ガイド

セキュリティ対策ガイド